Renforcer l'écosystème Ethereum - Censorship.wtf

Source : https://www.youtube.com/watch?v=Pt8W6OyU87k

L'interface

Le renforcement d'Ethereum contre la censure nécessite de s'attaquer aux problèmes de toute la stack technologique - y compris la couche d'interface applicative.

De nombreuses dApps ont des interfaces complexes qui enveloppent les fonctions de smart contracts. La censure est possible si ces interfaces sont centralisées ou reposent sur des API centralisées.

Les simples échanges de tokens sont faciles à recréer avec des interfaces alternatives. Mais les interactions complexes comme la signature de messages entre plusieurs Layer 2 sont plus difficiles.

Il devrait y avoir un soutien vers des protocoles ouverts et aussi avoir des interfaces open source alternatives disponibles pour chaque protocole majeur.

Fournisseurs de noeuds centralisés

Les fournisseurs de nœuds centralisés utilisés par les dApps et les wallets présentent un risque de censure. C'est encore pire sur les Layer 2.

Une intégration paresseuse comme le fait de compter sur des signatures de fournisseurs centralisés facilite la censure par rapport à l'utilisation d'approches trustless.

La centralisation des fournisseurs de nœuds sur les Layer 2 est actuellement très élevée. Alors qu'Ethereum passe aux Layer 2, nous devons nous assurer que des valeurs fondamentales comme la décentralisation ne sont pas sacrifiées.

- Nous pouvons blinder les fournisseurs existants et nous connecter à plusieurs d'entre eux plutôt que de faire confiance à un seul fournisseur.

- L'utilisation de clients légers et l'obtention de branches Merkle de la part des fournisseurs permettent de valider leurs réponses.

- Parler à de multiples fournisseurs augmente la sécurité et l'ouverture

En fin de compte, nous avons besoin d'une décentralisation supérieure dans les fournisseurs nœuds et une meilleure diversité des clients.

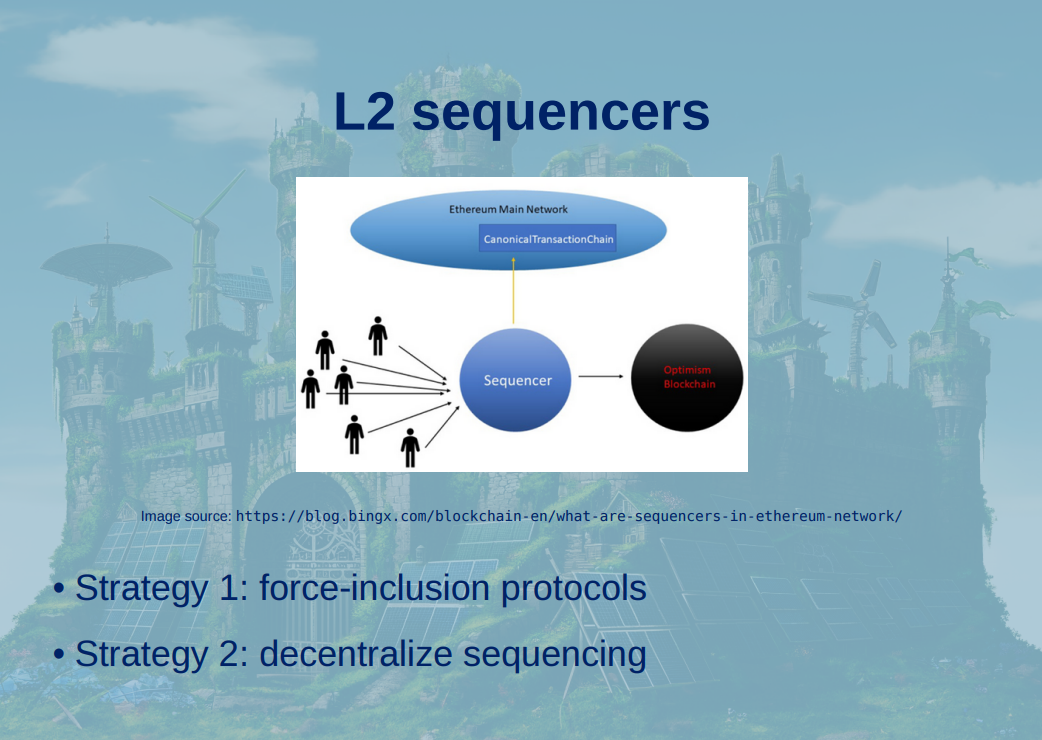

Séquenceurs des Layer 2

Les séquenceurs de Layer 2 centralisés présentent un risque de censure et de saisie de fonds. La censure peut se transformer en saisie des fonds au fil du temps

Stratégie 1 : les protocoles d'inclusion forcée permettent de contourner la censure en publiant directement des transactions sur le Layer 1. Mais ceux-ci sont complexes, à peine utilisables actuellement

Les stratégies anti-censure ont besoin de bonnes interfaces utilisateur. Des exemples historiques comme la messagerie OTR (Off The Record Messaging) ont facilité la falsification de messages

Les protocoles d'inclusion forcée ont besoin d'interfaces simples créées par des équipes indépendantes pour être des outils pratiques d'atténuation de la censure.

Stratégie 2 : le séquençage décentralisé permet à de nombreuses parties de participer à la production de blocs sans point de contrôle centralisés.

Des attaques économiques sont encore possibles dans les systèmes décentralisés. La diversité des clients et des contrats aide à créer une "immunité collective".

Avoir des normes ouvertes permet aux nouveaux clients et contrats de s'intégrer facilement dans l'écosystème.

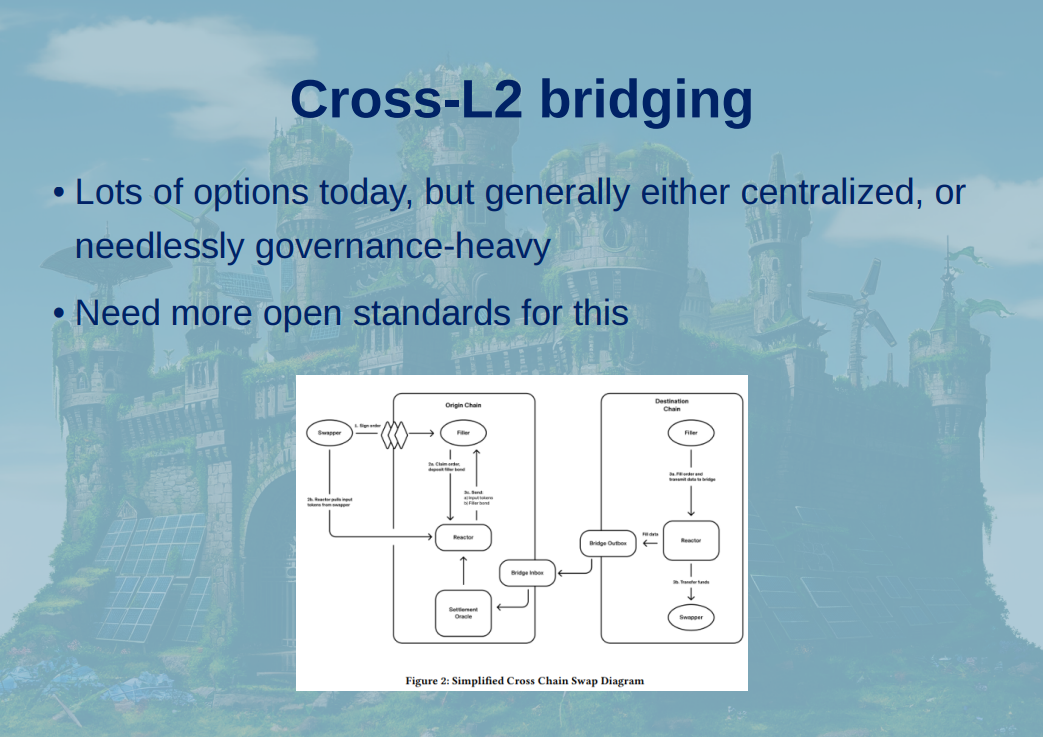

Communication Cross-L2

La communication entre les Layer 2 est facile, car nous avons beaucoup de protocoles avec différentes technologies, mais les options actuelles sont centralisées ou excessivement basées sur la gouvernance.

Nous avons besoin de plus de normes ouvertes pour cela.

Couche Pair-à-Pair

Peu d'attention a été accordée aux réseaux P2P par rapport aux autres couches dans les systèmes blockchain. Juan Benet (présentateur de "Empêcher le totalitarisme digital") se soucie constamment des technologies peer-to-peer comme Libp2p & Ethereum

Les réseaux peer-to-peer sont vulnérables. Un adversaire pourrait facilement et à peu de frais prendre le contrôle de la majorité des nœuds Ethereum (pour moins de 500 000 $). C'est un risque qui doit être traité.

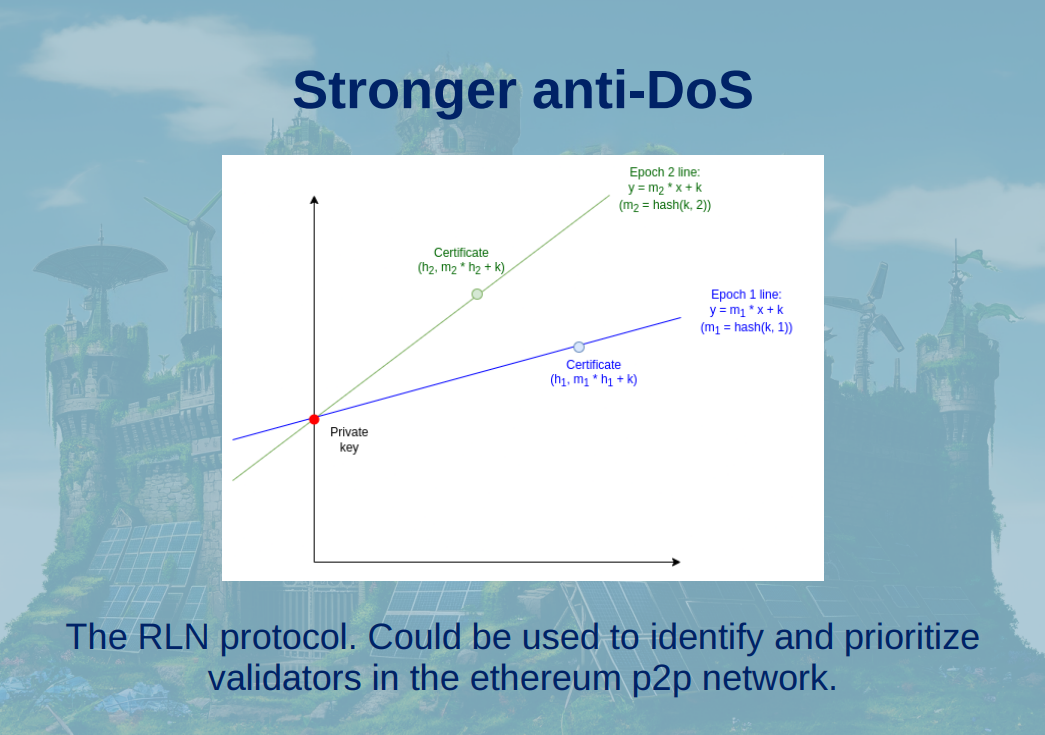

Anti-DoS supérieur

Les solutions possibles incluent de meilleures protections contre le déni de service (DoS) et un protocole de "résistance civile" basé sur le Proof-of-Stake qui permet des droits de messagerie anonymes et limités

Ce protocole pourrait aider à identifier les validateurs sur le réseau peer-to-peer et à les prioriser afin qu'Ethereum reste sécurisé en cas d'attaque du réseau.

La couche sociale

Des attaques de la couche sociale se sont produites dans le passé, comme les campagnes de censure de Bitcoin. Si Ethereum se développe, des manipulations sociales similaires pourraient se produire.

Plutôt que de soutenir un point de vue unique, les attaques des médias sociaux tentent souvent d'amplifier les voix extrêmes de tous les côtés pour provoquer le chaos général.

Twitter présente moins de risque d'attaque interne mais des risques externes. Les forums de recherche Ethereum présentent plus de risques internes. Comprendre ces modèles de menace est important.

Un risque clé est une division 50/50 dans la communauté sur une question litigieuse qui ne justifie pas une division de la chaîne. Une meilleure signalisation aide à éviter cela :

- Des outils comme Carbon Vote ont permis de signaler des positions avec des avoirs en ETH. Cela pourrait être étendu aux Poaps, aux noms de domaine ENS, etc. pour mieux évaluer les perspectives de la communauté.

- La réputation à connaissance zéro (Zero Knowledge Reputation) peut aider à créer des mécanismes de signalisation pour ceux qui ont une position dans la communauté Ethereum.

Conclusions

Si le gouvernement américain ou tout autre gouvernement voulait censurer Ethereum, ils ont 2 possibilités :

- Acheter directement 18 millions d'ETH et saisir les validateurs.

- Acheter 60% des jetons LIDO et faire censurer Lido

Le deuxième choix est beaucoup moins cher. Il existe beaucoup d'alternatives (parfois insoupçonées) pour censurer Ethereum, donc cela vaut la peine de réfléchir et d'être proactif pour endurcir toutes les couches du réseau.